Zobacz slidy

Treść prezentacji

Slide 1

BUDOWA SIECI KOMPUTEROWYCH

Slide 2

SPIS TREŚCI 1. Topologie sieciowe Topologia Topologia Topologia Topologia Topologia 2. Technologie sieciowe 3. magistrali gwiazdy pierścienia pełnych połączeń mieszana Ethernet Token Ring Asynchronous Transfer Mode (ATM) Fiber Distributed Data Interface (FDDI) Frame Realy Urządzenia

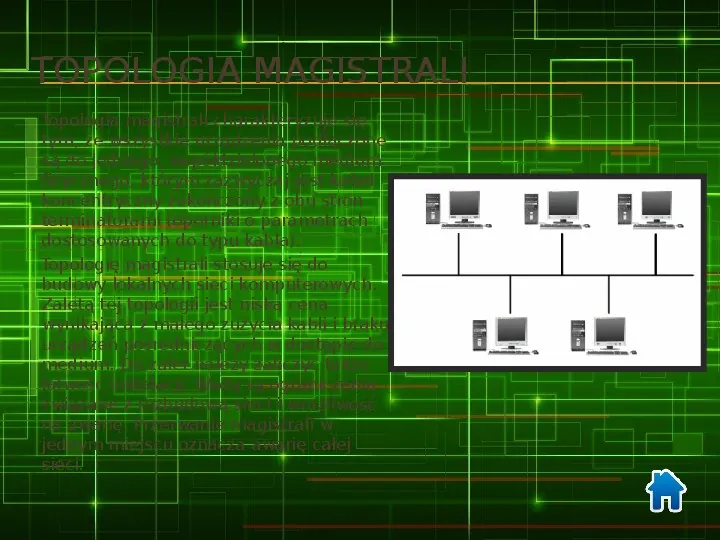

Slide 3

TOPOLOGIA MAGISTRALI Topologia magistrali charakteryzuje się tym, że wszystkie urządzenia podłączone są do jednego, współdzielonego medium fizycznego, którym zazwyczaj jest kabel koncentryczny zakończony z obu stron terminatorami (oporniki o parametrach dostosowanych do typu kabla). Topologię magistrali stosuje się do budowy lokalnych sieci komputerowych. Zaletą tej topologii jest niska cena wynikająca z małego zużycia kabli i braku urządzeń pośredniczących w dostępie do medium. Do zalet należy zaliczyć także łatwość instalacji. Wadą są ograniczenia związane z rozbudową sieci i wrażliwość na awarię. Przerwanie magistrali w jednym miejscu oznacza awarię całej sieci.

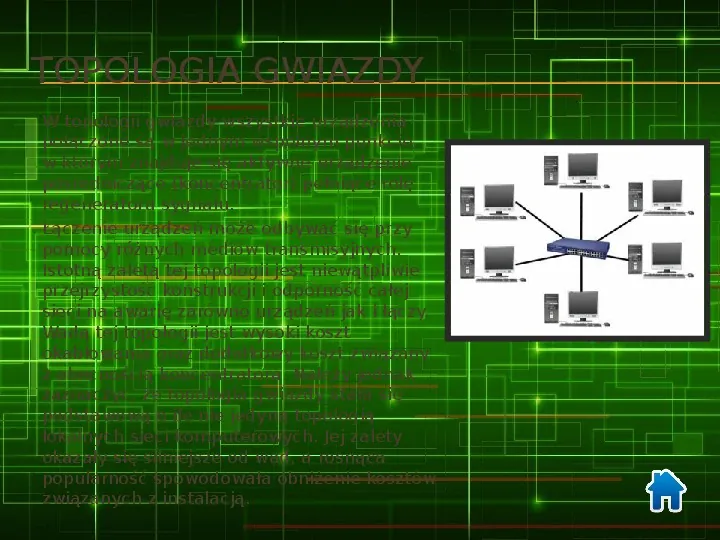

Slide 4

TOPOLOGIA GWIAZDY W topologii gwiazdy wszystkie urządzenia połączone są w jednym wspólnym punkcie, w którym znajduje się aktywne urządzenie pośredniczące (koncentrator) pełniące rolę regeneratora sygnału. Łączenie urządzeń może odbywać się przy pomocy różnych mediów transmisyjnych. Istotną zaletą tej topologii jest niewątpliwie przejrzystość konstrukcji i odporność całej sieci na awarię zarówno urządzeń jak i łączy. Wadą tej topologii jest wysoki koszt okablowania oraz dodatkowy koszt związany z obecnością koncentratora. Należy jednak zaznaczyć, że topologia gwiazdy stała się podstawową o ile nie jedyną topologią lokalnych sieci komputerowych. Jej zalety okazały się silniejsze od wad, a rosnąca popularność spowodowała obniżenie kosztów związanych z instalacją.

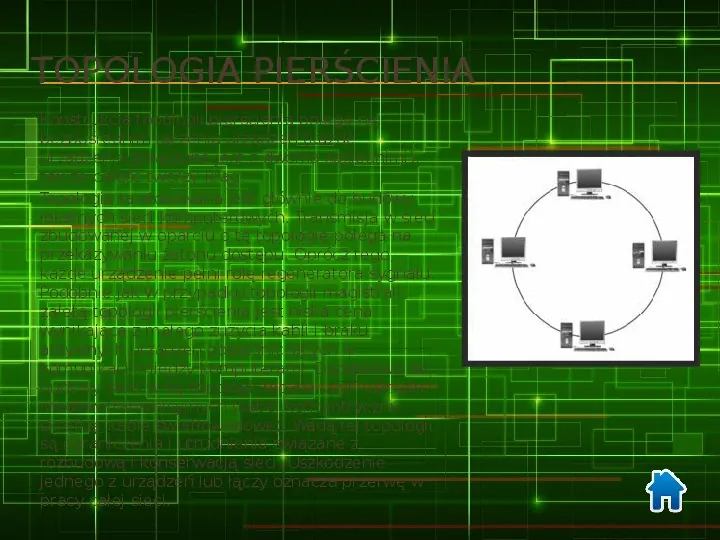

Slide 5

TOPOLOGIA PIERŚCIENIA Konstrukcja topologii pierścienia polega na bezpośrednim łączeniu urządzeń (każde urządzenie połączone jest z dwoma sąsiednimi), tak że całość tworzy krąg. Topologia ta stosowana jest głównie do budowy lokalnych sieci komputerowych. Transmisja w sieci zbudowanej w oparciu o tę topologię polega na przekazywaniu żetonu dostępu. Oprócz tego, każde urządzenie pełni rolę regeneratora sygnału. Podobnie jak w przypadku topologii magistrali zaletą topologii pierścienia jest niska cena wynikająca z małego zużycia kabli i braku aktywnych urządzeń pośredniczących w komunikacji między komputerami. Dodatkowo do budowy sieci w tej topologii można użyć różnych mediów transmisyjnych (kabel koncentryczny, skrętkę, kable światłowodowe). Wadą tej topologii są ograniczenia i utrudnienia związane z rozbudową i konserwacją sieci. Uszkodzenie jednego z urządzeń lub łączy oznacza przerwę w pracy całej sieci.

Slide 6

TOPOLOGIA PEŁNYCH POŁĄCZEŃ W topologii pełnych połączeń, komputery są połączone każdy z każdym, za pomocą oddzielnego okablowania. Taka konfiguracja powoduje, że istnieją dodatkowe ścieżki połączeń sieciowych i jeśli jeden kabel ulegnie awarii, łączność można nawiązać przez inny kabel i sieć funkcjonuje nadal. W większej skali, wiele sieci LAN może być ze sobą połączonych w topologii pełnych połączeń, za pomocą dzierżawionych linii telefonicznych, grubego kabla koncentrycznego lub światłowodu. Zaletą topologii pełnych połączeń jest możliwość odtwarzania połączeń dzięki istnieniu wielu ścieżek sieciowych. Ponieważ istnienie wielu dodatkowych ścieżek sieciowych wymaga więcej okablowania, niż w przypadku innych topologii, topologia pełnych połączeń może być kosztowna.

Slide 7

TOPOLOGIA MIESZANA W topologii mieszanej (hybryda), dwie lub więcej topologii połączone są w jedną sieć. Sieci są rzadko projektowane w postaci pojedynczej topologii. Na przykład, można zaprojektować sieć złożoną z topologii gwiazdy i magistrali w celu wykorzystania zalet każdej z nich. Dwa rodzaje topologii mieszanych są często używane: topologia gwiazdamagistrala oraz topologia gwiazdapierścień.

Slide 8

ETHERNET Jeden ze standardów sieci lokalnych. Wykorzystuje metodę dostępu CSMACD (and. Carrier Sense Multiple AccessCollision Detection) polegającą na dostępie wielostacyjnym i detekcji kolizji. Użytkownik sieci nadaje tylko wtedy kiedy nikt więcej nie nadaje. Jeżeli wykryta zostanie kolizja (czyli zacznie nadawać dwóch lub więcej użytkowników) to transmisja jest wznawiana po losowym odstępie czasu. Najpopularniejsza technologia sieci, około 80 wszystkich sieci jest zbudowanych o oparciu o technologię Ethernet. Standardowy Ethernet pracuje z prędkością 10 milionów bitów na sekundę (10 Mbps) oraz daje dużą prędkość, łatwość instalacji oraz duże możliwości. Prawa Ethernetu są opisane przez specyfikację IEEE 802.3. Najpopularniejsze odmiany Ethernetu to 10BASE-2 (popularny koncentryk) oraz 10BASE-T (skrętka).

Slide 9

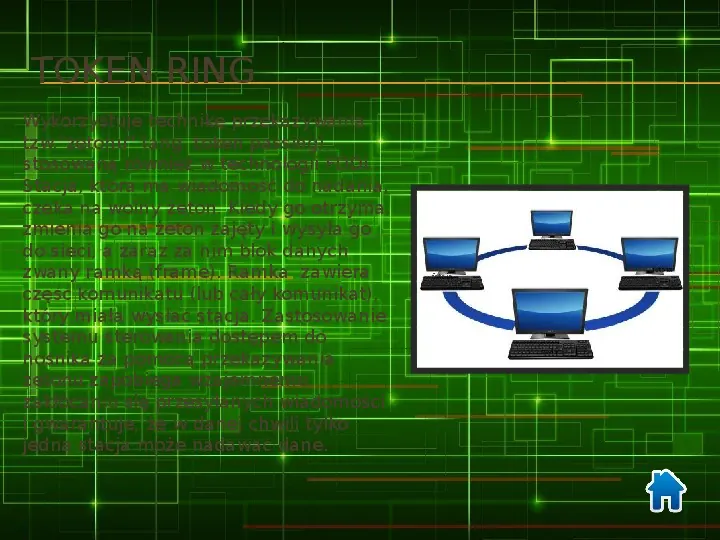

TOKEN RING Wykorzystuje technikę przekazywania tzw.żetonu (ang. token passing), stosowaną również w technologii FDDI. Stacja, która ma wiadomość do nadania, czeka na wolny żeton. Kiedy go otrzyma, zmienia go na żeton zajęty i wysyła go do sieci, a zaraz za nim blok danych zwany ramką (frame). Ramka zawiera część komunikatu (lub cały komunikat), który miała wysłać stacja. Zastosowanie systemu sterowania dostępem do nośnika za pomocą przekazywania żetonu zapobiega wzajemnemu zakłócaniu się przesyłanych wiadomości i gwarantuje, że w danej chwili tylko jedna stacja może nadawać dane.

Slide 10

ASYNCHRONOUS TRANSFER MODE ATM (ang. Asynchronous Transfer Mode) - to szerokopasmowa technologia komunikacyjna, dzięki której możliwe jest przesyłanie danych interakcyjnych, różnej wielkości plików, sygnału wizyjnego, a także możliwa jest transmisja głosu. Jest to standard, który obecnie jest stosowany w sieciach MAN i WAN. Informacja w tym standardzie przesyłana jest w postaci komórek składających się nagłówka 5 bajtów i pola informacyjnego: 48 bajtów.

Slide 11

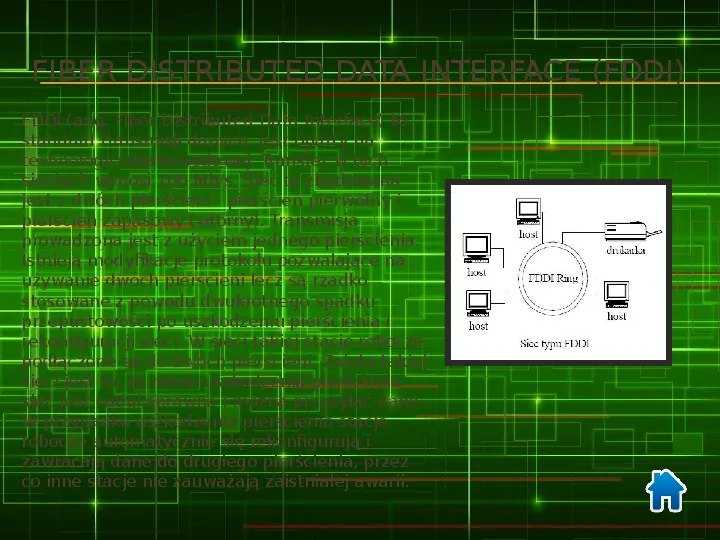

FIBER DISTRIBUTED DATA INTERFACE (FDDI) FDDI (ang. Fiber Distributed Data Interface) to standard transmisji danych, jest oparty na technologii światłowodowej. Transfer w tych sieciach wynosi 100 Mbs. Sieć ta zbudowana jest z dwóch pierścieni - pierścień pierwotny i pierścień zapasowy (wtórny). Transmisja prowadzona jest z użyciem jednego pierścienia. Istnieją modyfikacje protokołu pozwalające na używanie dwóch pierścieni lecz są rzadko stosowane z powodu dwukrotnego spadku przepustowości po uszkodzeniu pierścienia i rekonfiguracji sieci. W sieci takiej stacje robocze podłączone są do dwóch pierścieni. Zaletą takiej sieci jest to, że mimo uszkodzenia pierścienia sieć jest nadal sprawna i można przesyłać dane. W przypadku uszkodzenia pierścienia stacje robocze automatycznie się rekonfigurują i zawracają dane do drugiego pierścienia, przez co inne stacje nie zauważają zaistniałej awarii.

Slide 12

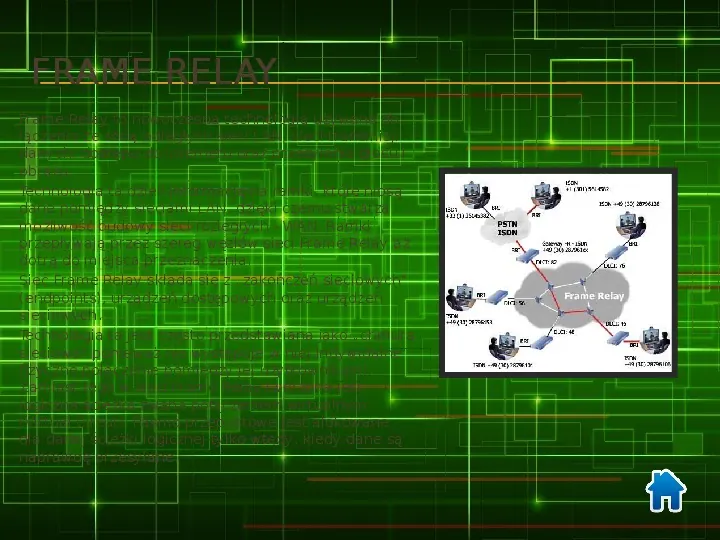

FRAME RELAY Frame Relay to nowoczesna technologia używana do łączenia ze sobą odległych sieci LAN, sieci transmisji danych, dostępu do Internetu oraz przesyłania głosu i obrazu. Technologia ta dzieli informację na ramki, które niosą dane pomiędzy sieciami LAN, dzięki czemu stwarza możliwość budowy sieci rozległych - WAN. Ramki przepływają przez szereg węzłów sieci Frame Relay aż dotrą do miejsca przeznaczenia. Sieć Frame Relay składa się z zakończeń sieciowych (endpoints), urządzeń dostępowych oraz urządzeń sieciowych. Technologia ta jest często przedstawiana jako chmura sieciowa ponieważ nie występuje w niej indywidalne fizyczne połączenie pomiędzy jej użytkownikami. Zamiast tego w sieci Frame Relay tworzona jest logiczna ścieżka zwana połączeniem wirtualnym (Virtual Circut). Pasmo przepustowe jest alokowane dla danej ścieżki logicznej tylko wtedy, kiedy dane są naprawdę przesyłane.

Dane:

- Liczba slajdów: 12

- Rozmiar: 0.96 MB

- Ilość pobrań: 5067

- Ilość wyświetleń: 27014